Nội dung bài viết

2 Authentication Servers

Sử dụng tab Authentication Servers nằm phía dưới System > User Manager, RADIUS và LDAP server có thể được định nghĩa là nguồn xác thực. Để tạo Server mới click Add. Để chỉnh sửa một server hiện có, hãy clink Edit bên cạnh mục nhập của nó.

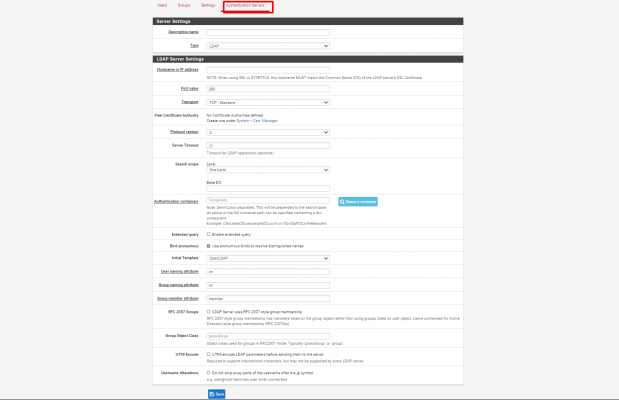

2.1 RADIUS

Để thêm một server RADIUS mới:

• Đảm bảo rằng RADIUS server có firewall được xác định là client trước khi tiếp tục.

• Từ System > User Manager, sau đó click sang tab Authentication Servers.

• Click Add.

• Set RADIUS. Cài đặt RADIUS Server sẽ được hiển thị.

• Điền vào các trường như mô tả bên dưới:

Descriptive name Tên này dành cho RADIUS server. Tên này sẽ được sử dụng để xác định server thông qua GUI pfSense.

Hostname or IP address Địa chỉ của RADIUS Server. Đây có thể là tên miền đủ điều kiện hoặc địa chỉ IP IPv4.

Shared Secret Mật khẩu được thiết lập cho firewall này trên phần mềm RADIUS Server.

Services offered Lựa chọn các dịch vụ được cung cấp bởi RADIUS Server. Authentication and Accounting , Authentication only, hoặc Accounting only. Authentication sẽ sử dụng RADIUS server này để xác thực các user. Accounting sẽ gửi dữ liệu gói tin start/stop RADIUS cho các phiên đăng nhập nếu được hỗ trợ trong khu vực nơi nó được sử dụng.

Authentication port Chỉ xuất hiện nếu mode Authentication được chọn. Set port UDP nơi xảy ra khi xác thực RADIUS. Port xác thực RADIUS mặc định là 1812.

Accounting port Chỉ xuất hiện nếu mode Accounting được chọn. Set port UDP nơi xảy ra khi xác thực RADIUS. Port xác thực RADIUS mặc định là 1813.

Authentication Timeout Kiểm soát thời lượng được tính bằng giây khi RADIUS server có thể thực hiện để phản hồi yêu cầu xác thực. Nếu để trống, giá trị mặc định là 5 giây. Nếu hệ thống xác thực hai yếu tố tương tác đang được sử dụng,tăng thời gian chờ này để tính xem người dùng sẽ mất bao lâu để nhận và nhập mã thông báo,có thể là 60-120 giây hoặc hơn nếu nó phải đợi một hành động bên ngoài như cuộc gọi điện thoại, tin nhắn SMS,…

• Click Save để tạo server.

• Truy cập Diagnostics > Authentication để kiểm tra RADIUS server bằng tài khoản hợp lệ.

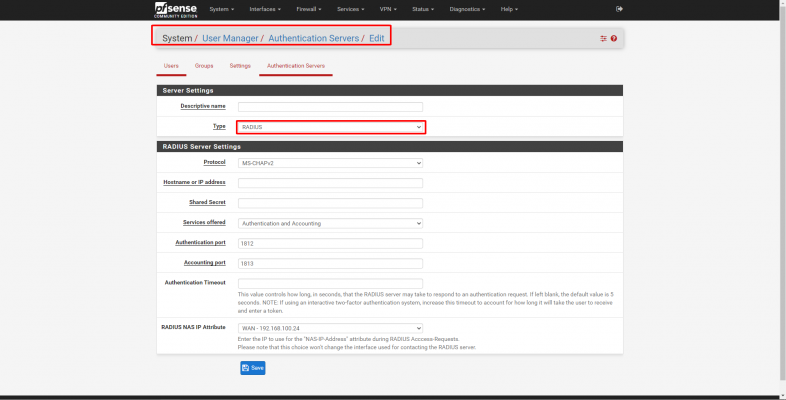

2.2 LDAP

Để thêm LDAP server mới:

• Đảm bảo rằng firewall có thể truy cập được LDAP server.

• Nếu SSL sẽ được sử dụng, import Certificate Authority được sử dụng bởi LDAP server, vào pfSense trước khi tiến hành.

• Truy cập System > User Manager, rồi chọn tab Authentication Servers.

• Click Add.

• Ở mục Type chọn LDAP. Các cài đặt LDAP server sẽ được hiển thị.

• Điền vào các trường như mô tả bên dưới::

Hostname or IP address Địa chỉ của LDAP server. Đây có thể là một domain name đầy đủ điều kiện, một địa chỉ IPv4, hoặc một địa chỉ IPv6.

Chú ý: Nếu SSL được sử dụng, hostname phải được chỉ định ở đây và tên máy chủ phải khớp với Common Name của chứng chỉ máy chủ do LDAP server chỉ định và hostname đó phải phân giải thành địa chỉ IP của LDAP server.

Port value Cài đặt này chỉ định port mà máy chủ LDAP đang lắng nghe các truy vấn LDAP. Port TCP mặc định là 389 và 636 cho SSL. Trường này được cập nhật tự động với giá trị mặc định thích hợp dựa trên lựa chọn Transport.

Transport Cài đặt này kiểm soát phương thức transport nào sẽ được sử dụng để giao tiếp với LDAP server. Lựa chọn đầu tiên và mặc định là TCP – Standard sử dụng kết nối TCP đơn giản trên port 389. Một sự lựa chọn an toàn hơn, nếu LDAP server hỗ trợ nó, chính là SSL – Encrypted trên port 636. Lựa chọn SSL sẽ mã hóa các truy vấn LDAP được thực hiện cho server, đó là đặc biệt quan trọng nếu máy chủ LDAP không phải là trên một phân đoạn mạng local..

Peer Certificate Authority nếu SSL – Encrypted được chọn cho Transport, sau đó giá trị của lựa chọn này được sử dụng để xác nhận chứng chỉ của LDAP server. CA đã chọn phải khớp với CA được cấu hình trên LDAP server, nếu không các vấn đề sẽ phát sinh.

Protocol version Chọn phiên bản nào của giao thức LDAP được sử dụng bởi LDAP server, hoặc 2 hoặc 3, thường là 3.

Search scope Xác định vị trí và độ sâu của tìm kiếm cho kết quả trùng khớp.

Level Choose between Lựa chọn giữa One Level hoặc Entire Subtree để kiểm soát mức độ sâu của việc tìm kiếm. Entire Subtree là lựa chọn tốt nhất khi quyết định không chắc chắn, và gần như luôn luôn cần thiết cho các cấu hình Active Directory.

Base DN Điều khiển nơi tìm kiếm sẽ bắt đầu.Thường được đặt thành “Root” của cấu trúc LDAP, ví dụ: DC =megacore,DC=com

Authentication containers Danh sách các vị trí hoặc vùng chứa tài khoản tiềm năng được phân tách bằng dấu chấm phẩy. Các vùng chứa này sẽ được thêm vào trước Base DN tìm kiếm ở trên hoặc chỉ định một đường dẫn vùng chứa đầy đủ tại đây và để trống Base DN. Nếu máy chủ LDAP hỗ trợ nó và cài đặt liên kết chính xác, click nút Select để duyệt các vùng chứa máy chủ LDAP và chọn chúng ở đó.

Extended Query Chỉ định một hạn chế bổ sung để truy vấn sau username, điều này cho phép tư cách thành viên group được sử dụng làm bộ lọc. Để đặt Extended Query, chọn hộp và điền vào giá trị với bộ lọc như là: memberOf=CN=VPNUsers,CN=Users,DC=megacore,DC=com

Bind credentials Kiểm soát cách LDAP client này sẽ cố gắng liên kết với server. Theo mặc định, hộp sử dụng liên kết ẩn danh để giải quyết các tên phân biệt được chọn để thực hiện liên kết ẩn danh. Nếu server yêu cầu xác thực để liên kết và thực hiện truy vấn, bỏ chọn hộp đó và sau đó chỉ định User DN và Password để sử dụng cho việc liên kết.

Initial Template Điền trước các tùy chọn còn lại trên trang với các giá trị mặc định chung cho một loại máy chủ LDAP server. Các lựa chọn bao gồm OpenLDAP , Microsoft AD , and Novell eDirectory.

User naming attribute Thuộc tính được sử dụng để xác định tên người dùng, phổ biến nhất là cn hoặc samAccountName.

Group naming attribute Thuộc tính được sử dụng để xác định một group, chẳng hạn như cn.

Group member attribute Thuộc tính của người dùng biểu thị nó là thành viên của một nhóm, chẳng hạn như: member, memberUid, memberOf, or uniqueMember.

RFC2307 Groups Chỉ định cách tổ chức tư cách thành viên nhóm trên LDAP server.Khi bỏ chọn, thành viên nhóm kiểu Active Directory được sử dụng trong đó các nhóm được liệt kê như một thuộc tính của đối tượng người dùng. Khi được chọn, thành viên nhóm kiểu RFC 2307 được sử dụng trong đó người dùng được liệt kê là thành viên trên đối tượng nhóm.

Group Object Class Được sử dụng với các nhóm kiểu RFC 2307, nó chỉ định lớp đối tượng của nhóm, thường là posixGroup nhưng nó có thể thay đổi theo lược đồ LDAP. Nó không cần thiết cho các nhóm kiểu Active Directory.

UTF8 Encode Khi được chọn, các truy vấn đến LDAP server sẽ được mã hóa UTF8 và phản hồi sẽ được giải mã UTF8. Hỗ trợ khác nhau tùy thuộc vào máy chủ LDAP server. Nói chung chỉ cần thiết nếu tên người dùng, nhóm, mật khẩu và các thuộc tính khác chứa các ký tự phi truyền thống.

• Click Save to create the server.

• Truy cập Diagnostics > Authentication để kiểm tra LDAP bằng tài khoản hợp lệ.