Nội dung bài viết

11 Virtual IP Addresses

PfSense enable tính năng cho phép sử dụng nhiều địa chỉ IP kết hợp với NAT hoặc các dịch vụ local qua các Virtual IP. Có 4 loại địa chỉ Virtual IP khả dụng trong pfSense: IP Alias, CARP, Proxy ARP và Other. Mỗi loại đều hữu ích trong các tình huống khác nhau. Trong hầu hết các trường hợp, pfSense sẽ cần trả lời yêu cầu ARP cho một VIP, có nghĩa là phải sử dụng IP Alias, Proxy ARP hoặc CARP. Trong các tình huống không yêu cầu ARP, chẳng hạn như khi các địa chỉ IP public bổ sung được nhà cung cấp dịch vụ định tuyến đến địa chỉ IP WAN trên firewall, hãy sử dụng VIP loại Other.

PfSense sẽ không phản hồi các ping dành cho Proxy ARP và VIP loại Other bất kể cấu hình firewall rule. Với Proxy ARP và các Other VIP, NAT phải có mặt trên firewall, chuyển tiếp lưu lượng truy cập đến internal host để ping hoạt động.

11.1 IP Alias

IP Aliases làm việc giống như bất kỳ địa chỉ IP nào khác trên interface, chẳng hạn như địa chỉ IP giao diện thực. Chúng sẽ phản hồi layer 2 (ARP) và có thể được sử dụng làm địa chỉ ràng buộc bởi các dịch vụ trên firewall. Chúng cũng có thể được sử dụng để xử lý multiple subnet trên cùng một interface. PfSense sẽ phản hồi với ping trên IP Alias và các dịch vụ trên firewall liên kết với tất cả các interface cũng sẽ phản hồi trên IP Alias VIPs trừ khi VIP được sử dụng để chuyển tiếp các port đó đến một thiết bị khác (ví dụ: NAT 1:1).

IP Alias VIPs có thể sử dụng Localhost làm interface của chúng để liên kết các dịch vụ sử dụng địa chỉ IP từ một địa chỉ được định tuyến bị block mà không cần gán cụ thể địa chỉ IP cho một interface. Điều này chủ yếu hữu ích trong HA với các kịch bản CARP để các địa chỉ IP không cần phải được tiêu thụ bởi một thiết lập CARP (mỗi node một IP, sau đó phần còn lại là CARP VIP) khi subnet chỉ tồn tại bên trong firewakk (ví dụ: NAT hoặc các dịch vụ firewall như VPN).

IP Aliases của riêng chúng không đồng bộ hóa với XMLRPC Configuration Synchronization vì điều đó sẽ dẫn đến xung đột địa chỉ IP. Một ngoại lệ cho điều này là các IP Alias VIP sử dụng interface CARP VIP cho interface của chúng. Những thứ đó không dẫn đến xung đột nên chúng sẽ được đồng bộ hóa. Một ngoại lệ khác là các IP Alias VIP được ràng buộc với Localhost làm interface của chúng. Bởi vì chúng không hoạt động bên ngoài của firewall, không có khả năng xảy ra xung đột nên chúng sẽ được đồng bộ hóa.

11.2 Proxy ARP

Proxy ARP VIP hoạt động nghiêm ngặt ở layer 2, cung cấp ARP trả lời cho địa chỉ IP được gán hoặc dải CIDR của địa chỉ IP. Điều này cho phép pfSense chấp nhận lưu lượng truy cập được targeted vào các địa chỉ bên trong subnet được chia sẻ. Ví dụ, pfSense có thể chuyển tiếp lưu lượng truy cập được gửi đến một địa chỉ bổ sung bên trong subnet WAN của nó theo cấu hình NAT của nó. Địa chỉ và dải địa chỉ sẽ không được gán cho bất kỳ interface nào trên pfSense, bởi vì chúng không cần. Điều này có nghĩa là không có dịch vụ nào trên chính pfSense có thể phản hồi trên các địa chỉ IP này.

Các Proxy ARP VIP sẽ không đồng bộ hoá bằng XML-RPC Configuration Sync bởi vì làm như vậy sẽ gây xung đột địa chỉ IP.

11.3 CARP

Cacs CARP VIP chủ yếu sử dụng trong triển khai High Availability redundant bằng cách sử dụng CARP. Mỗi một CARP VIP có một địa chỉ MAC duy nhất được lấy từ VHID của chúng, địa chỉ này có thể hữu ích ngay cả khi không triển khai High Availability.

CARP VIP có thể được sử dụng với một firewall đơn. Điều này cũng được thực hiện trong trường hợp triển khai pfSense sau cùng sẽ được chuyển đổi thành một cluster node HA hoặc khi có một địa chỉ MAC duy nhất được yêu cầu. Trong một số trường hợp hiếm hoi, nhà cung cấp yêu cầu mỗi địa chỉ IP duy nhất trên một phân đoạn WAN phải có một địa chỉ MAC riêng biệt mà CARP VIP cung cấp.

CARP VIPS và IP Alias VIPs có thể kết hợp trong hai cách:

- Để giảm số lượng CARP heartbeats bằng cách xếp IP Alias VIP trên CARP VIP.

- Để sử dụng CARP VIP trong nhiều subnet trên một interface duy nhất.

11.4 Other

Loại Other VIP xác định địa chỉ IP bổ sung để sử dụng khi ARP trả lời cho địa chỉ IP khi không yêu câu. Chức năng duy nhất của việc thêm một loại Other VIP là làm cho địa chỉ đó khả dụng trong bộ drop-down khi cấu hình NAT. Điều này thuận tiện khi firewall có IP public block route đến địa chỉ IP WAN, IP Alias hoặc CARP VIP của nó.

12 Time Based Rules

Time based rules cho phép firewall rule kích hoạt trong những ngày và/hoặc phạm vi thời gian được chỉ định. Time based rule có chức năng tương tự như các other rule khác, ngoại trừ chúng không có mặt trong ruleset ngoài thời gian theo lịch trình.

12.1 Time Based Rules Logic

Khi xử lý các time-based rule, lịch trình xác định khi nào áp dụng hành động được chỉ định trong firewall rule. Khi thời gian hoặc ngày hiện tại không nằm trong lịch trình, firewall sẽ hoạt động như thể rule không có ở đó. Ví dụ, một rule vượt quá lưu lượng truy cập vào các ngày thứ Bảy sẽ chỉ chặn nó vào những ngày khác nếu có một rule riêng biệt bị block bên dưới nó. Các rule được xử lý từ trên xuống, giống như các firewall rule khác. Kết quả phù hợp đầu tiên được sử dụng và sau khi tìm thấy kết quả phù hợp, hành động đó sẽ được thực hiện nếu rule có trong lịch trình và không có rule nào khác được đánh giá.

12.2 Cấu hình lịch trình cho Time Based Rules

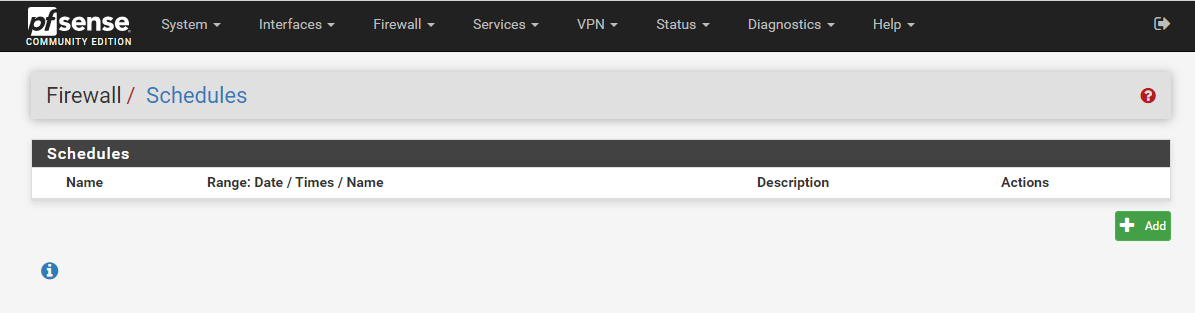

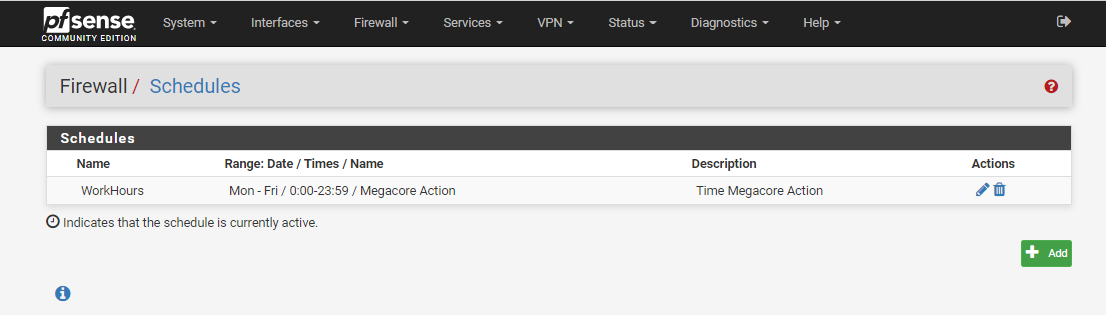

Lịch trình phải được xác định trước khi chúng có thể được sử dụng trên các firewall rule. Lịch trình được xác định dưới Firewall > Schedule, mỗi một lịch trình có thể chứa nhiều khoảng thời gian. Ví dụ, muốn từ chối quyền truy cập vào HTTP trong giờ làm việc và cho phép truy cập vào tất cả các thời điểm khác trong ngày.

Defining Times for a Schedule

Add một lích trình:

- Từ Firewall > Schedules

- Click

để thêm một rule lịch trình

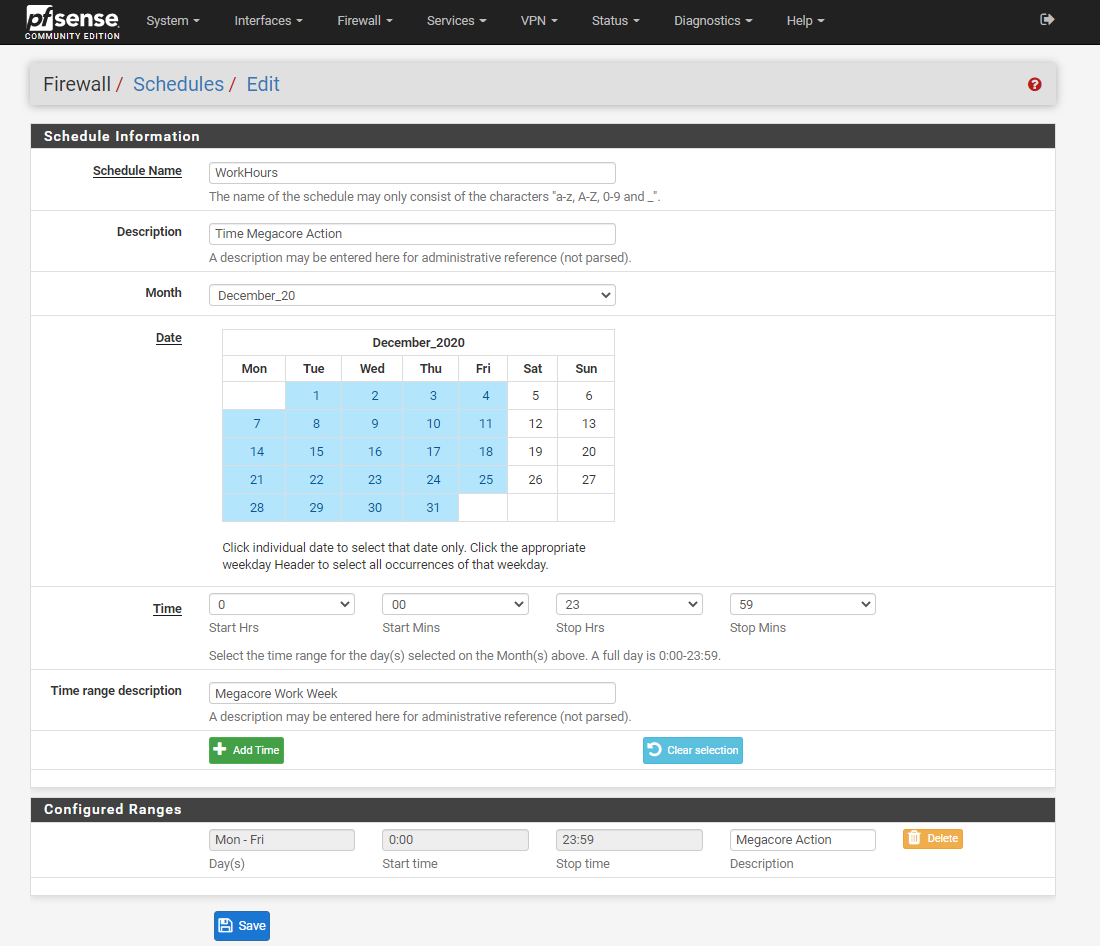

để thêm một rule lịch trình - Schedule Name nhập tên cho lich trình. Đây là tên sẽ xuất hiện trong danh sách lựa chọn để sử dụng trong các firewall rule. Giống như alias name, tên này chỉ được chứa các chữ cái, chữ số, và không có dấu cách.

- Description nhập tên miêu tả cho lịch trình

- Xác định một hoặc nhiều khoảng thời gian:

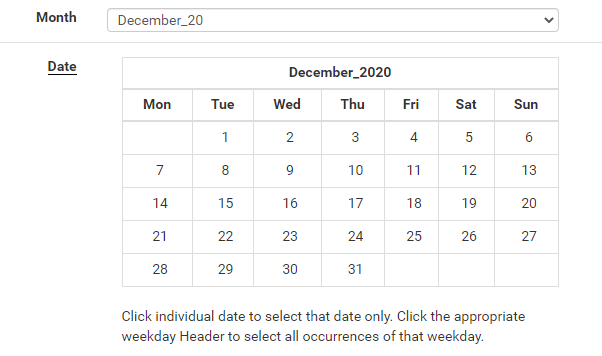

- Set Month bằng cách chọn tháng và năm cụ thể

- Set Date bằng cách một ngày cụ thể, hoặc click vào tiêu đề ngày trong tuần để chọn lịch trình định kỳ hàng tuần của cả tháng đó.

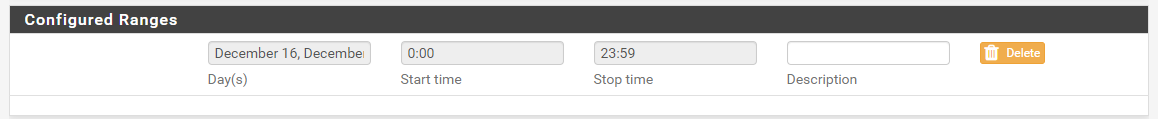

-

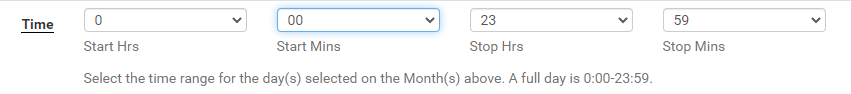

- Chọn Start Time và Stop Time để điều khiển thời điểm rule hoạt động vào những ngày đã chọn. Thơi gian không thể vượt quá nửa đêm vào bất kỳ ngày nào. Cả ngày là 0:00 đến 23:59

-

- Nhập tuỳ chọn Time Range Description cho phạm vi cụ thể, ví dụ Work Week

- Click

để thêm lựa chọn dưới dạng một phạm vi

để thêm lựa chọn dưới dạng một phạm vi

- Click

để lưu

để lưu

Lịch trình có thể áp dụng cho các ngày cụ thể hoặc cho các ngày trong tuần, ví dụ: Thứ hai- Thứ Sáu. Để chọn bất kỳ ngày cụ thể nào trong năm tiếp theo, hãy chọn Month từ danh sách thả xuống, sau đó nhấp vào ngày hoặc số ngày cụ thể trên lịch. Để chọn một ngày trong tuần, hãy nhấp vào tên của ngày đó trong tiêu đề cột. Ví dụ tạo một rule lịch trình

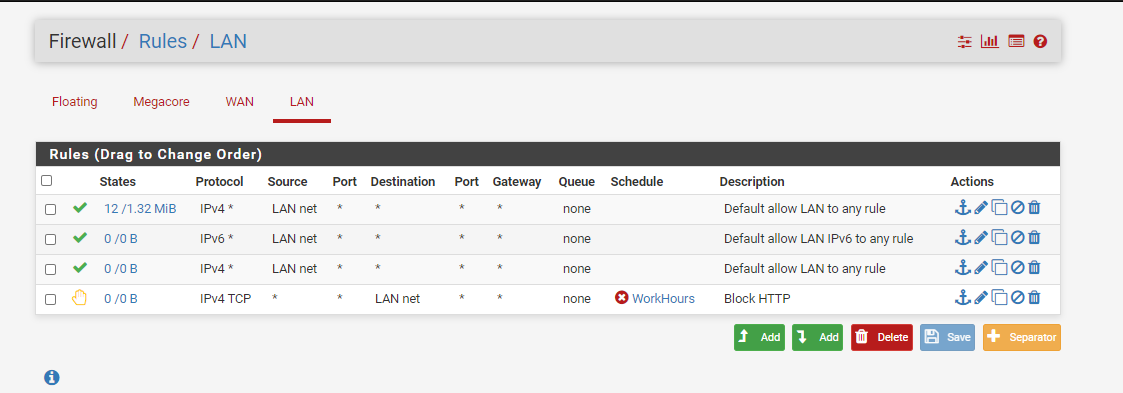

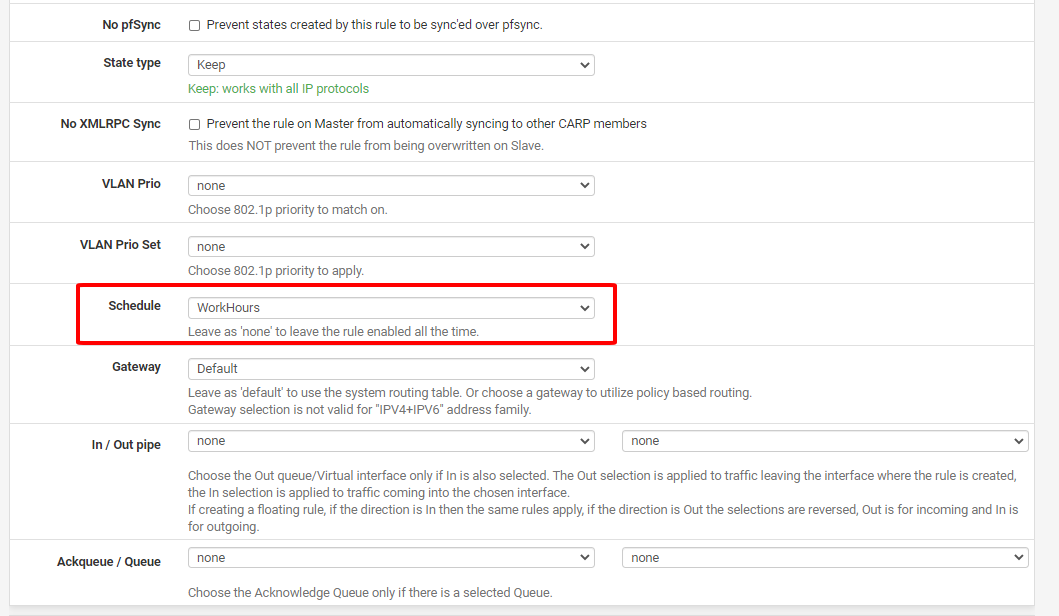

Using the Schedule in a Firewall Rule

Để tạo firewall sử dụng lịch trình này, hãy tạo rule mới trên interface mong muốn. Ví dụ: thêm rule để từ chối lưu lượng truy cập TCP trên interface LAN từ subnet LAN đến bất kỳ đích nào trên port HTTP. Trong các tùy chọn nâng cao cho rule, hãy tìm cài đặt Schedule và chọn lịch làm việc WorkHours.

Sau khi lưu quy tắc, lịch biểu sẽ xuất hiện trong danh sách firewall rule cùng với chỉ báo về trạng thái hoạt động của lịch biểu.

Đây là reject rule và cột lịch biểu cho biết rằng rule hiện ở trạng thái block đang được hoạt động vì nó đang được xem tại một thời điểm trong phạm vi đã lên lịch. Nếu con trỏ chuột di chuột qua trạng thái lịch biểu, firewall sẽ hiển thị chú giải công cụ cho biết rule sẽ hoạt động như thế nào tại thời điểm hiện tại