Nội dung bài viết

4 Static Routes

Định tuyến tĩnh được sử dụng khi các host hoặc network có thể truy cập được thông qua một router không phải là default gateway. PfSense biết về các mạng được gắn trực tiếp với nó và tiếp cận tất cả các mạng khác theo chỉ dẫn của bảng định tuyến của nó. Trong các mạng mà router nội bộ kết nối các subnet nội bộ bổ sung, một static route phải được xác định để mạng đó có thể truy cập được. Các router mà qua đó các mạng khác được tiếp cận trước tiên phải được thêm vào làm gateway.

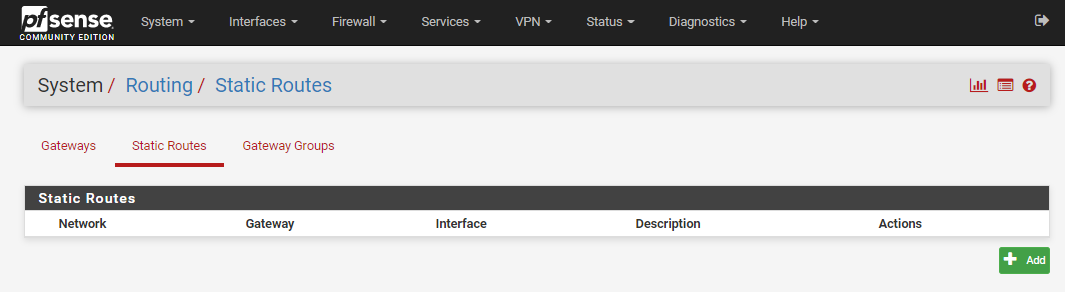

Các static route được tìm thấy dưới System > Routing trên tab Static Routes

4.1 Managing Static Routes

Để add thêm một route:

- Điều hướng đến System > Routing trên tab Static Routes

- Clịck

Add để tạo thêm một static route mới

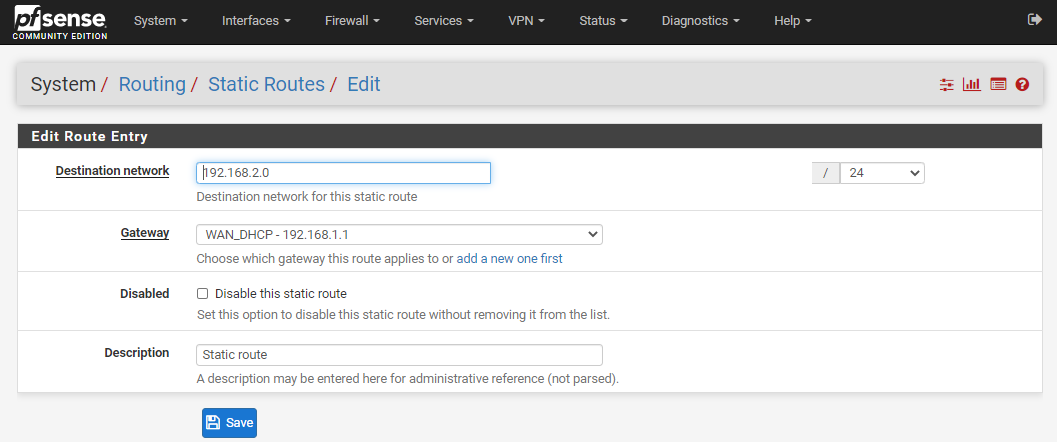

Add để tạo thêm một static route mới - Điền vào cấu hình như sau:

- Destination Network Chỉ định network và subnet mask có thể truy cập bằng cách sử dụng tuyến đường này.

- Gateway Xác định router mà mạng này được truy cập.

- Disabled Kiểm tra xem các static route không nên được sử dụng, chỉ được xác định.

- Description Một văn bản mô tả các tuyến đường, mục đích của nó,…

- Click Save để lưu

- Click Apply Changes để lưu thay đổi

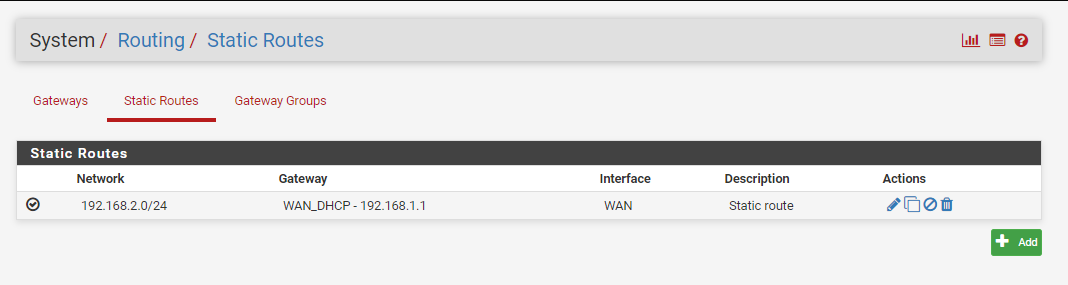

Để quản lý các tuyến đường hiện có:

- Điều hướng đến System > Routing trên tab Static Routes

- Click

bên cạnh mục nhập để chỉnh sửa tuyến đường hiện có

bên cạnh mục nhập để chỉnh sửa tuyến đường hiện có - Click

bên cạnh mục nhập để xóa tuyến đường

bên cạnh mục nhập để xóa tuyến đường - Click

để disable một tuyến đường đang hoạt động

để disable một tuyến đường đang hoạt động - Click

để enable một tuyến đường bị disable

để enable một tuyến đường bị disable - Click Apply Changes để lưu các thay đổi

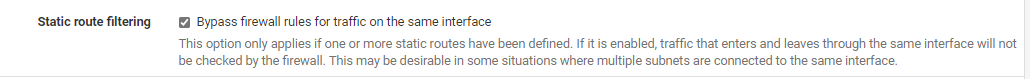

4.2 Bỏ qua Firewall Rules cho lưu lượng truy cập trên cùng một interface

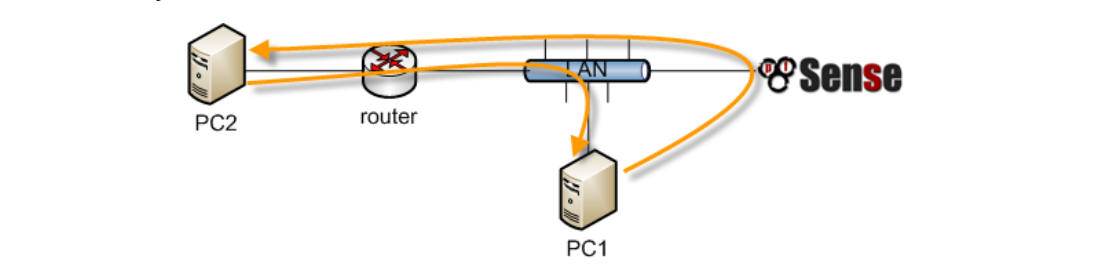

Trong nhiều tình huống sử dụng static routes, lưu lượng truy cập kết thúc định tuyến không đối xứng. Điều này có nghĩa là lưu lượng truy cập sẽ đi theo một con đường khác theo một hướng so với lưu lượng truy cập đi theo hướng ngược lại. Ví dụ

Hình 1: Asymmetric Routing

Lưu lượng truy cập từ PC1 đến PC2 sẽ đi qua pfSense vì nó là default gateway cho PC1, nhưng lưu lượng truy cập theo hướng ngược lại sẽ đi trực tiếp từ bộ định tuyến đến PC1. Vì pfSense là một trạng thái firewall, nó phải xem lưu lượng truy cập cho toàn bộ kết nối để có thể filter lưu lượng truy cập phù hợp. Với định tuyến không đối xứng như ví dụ này, bất kỳ trạng thái firewall nào sẽ drop lưu lượng truy cập hợp lệ vì nó không thể giữ trạng thái đúng cách mà không nhìn thấy lưu lượng truy cập theo cả hai hướng. Điều này thường chỉ ảnh hưởng đến TCP, vì các giao thức khác không có kết nối chính thức bắt tay nên firewall có thể nhận ra để sử dụng trong việc theo dõi trạng thái.

Trong các tình huống định tuyến không đối xứng, có một tùy chọn có thể được sử dụng để ngăn lưu lượng truy cập hợp pháp bị drop. Tùy chọn này bổ sung các firewall rule, cho phép tất cả lưu lượng truy cập giữa các mạng được xác định trong các static route bằng cách sử dụng một tập hợp các tùy chọn rule dễ chịu hơn và xử lý trạng thái. Để kích hoạt tuỳ chọn này:

- Click System > Advanced

- Click tab Firewall/NAT

- Check Bypass firewall rules for traffic on the same interface

- Click Save để lưu

Ngoài ra, các firewall rule có thể được thêm theo cách thủ công để cho phép lưu lượng truy cập tương tự. Cần có hai rule, một rule trên tab interface nơi lưu lượng truy cập vào (ví dụ: LAN) và một quy tắc khác trên tab Floating:

- Điều hướng đến Firewall > Rules

- Click tab cho interface nơi lưu lượng truy cập sẽ vào ( ví dụ: LAN)

- Click

để add thêm một rule mới trên đầu danh sách

để add thêm một rule mới trên đầu danh sách - Sử dụng các cài đặt sau:

- Protocol TCP

- Source Hệ thống local sử dụng tuyến tĩnh (ví dụ: Mạng LAN)

- Destination Network ở đầu cuối của tuyến đường

- TCP Flags Check Any flags (Dưới Advanced Features)

- State Type Sloppy State ( Dưới Advanced Features)

- Click Save để lưu

- Click tab Floating

- Click

Add để add thêm một rule mới lên trên đầu danh sách

Add để add thêm một rule mới lên trên đầu danh sách - Sử dụng các cài đặt sau:

- Interface Giao diện nơi lưu lượng truy cập bắt đầu ( ví dụ: LAN)

- Direction Out

- Protocol TCP

- Source Hệ thống local sử dụng static route ( Ví dụ: LAN Net)

- Destination Network ở đầu cuối của tuyến đường

- TCP Flags Check Any flags (Dưới Advanced Features)

- State Type Sloppy State (Dưới Advanced Features)

- Click Save để lưu

4.3 ICMP Redirects

Khi một thiết bị gửi một gói tin đến default gateway của nó, và gateway biết người gửi có thể tiếp cận đến mạng đích thông qua một tuyến đường trực tiếp hơn, nó sẽ gửi một tin nhắn chuyển hướng ICMP để đáp ứng và forward các gói tin như cấu hình. Chuyển hướng ICMP khiến một tuyến đường cho đích đó tạm thời được add thêm vào bảng định tuyến của thiết bị gửi, và thiết bị sau đó sẽ sử dụng tuyến đường trực tiếp hơn đó để đến đích đó.

Điều này sẽ chỉ hoạt động nếu OS client được cấu hình để cho phép chuyển hướng ICMP, mà thường là trường hợp theo mặc định.

Chuyển hướng ICMP thường xảy ra khi có các tuyến tĩnh trỏ đến một router trên cùng một interface với PC client và các thiết bị mạng khác.

Chuyển hướng ICMP có một danh tiếng xấu chủ yếu là không đáng tin cậy từ một số người trong cộng đồng bảo mật vì chúng cho phép sửa client routing table. Tuy nhiên, chúng không phải là rủi ro mà một số hàm ý, để được chấp nhận, thông báo chuyển hướng ICMP phải bao gồm 8 byte dữ liệu đầu tiên từ sơ đồ gốc. Máy chủ lưu trữ ở vị trí để xem dữ liệu đó và do đó có thể giả mạo thành công các chuyển hướng ICMP bất hợp pháp là ở một vị trí để thực hiện kết quả cuối cùng trong nhiều cách khác.

5 Định Tuyến Địa Chỉ IP Public

5.1 Gán IP

Ít nhất hai subnet IP public phải được gán bởi ISP. Một là cho WAN của tường lửa, và một cho giao diện bên trong. Điều này thường là một mạng con /30 cho WAN, với một mạng con thứ hai được gán cho interface nội bộ.

5.2 Interface Configuration

Cấu hình interface WAN và OPT. Interface LAN cũng có thể được sử dụng cho các địa chỉ IP public nếu muốn.

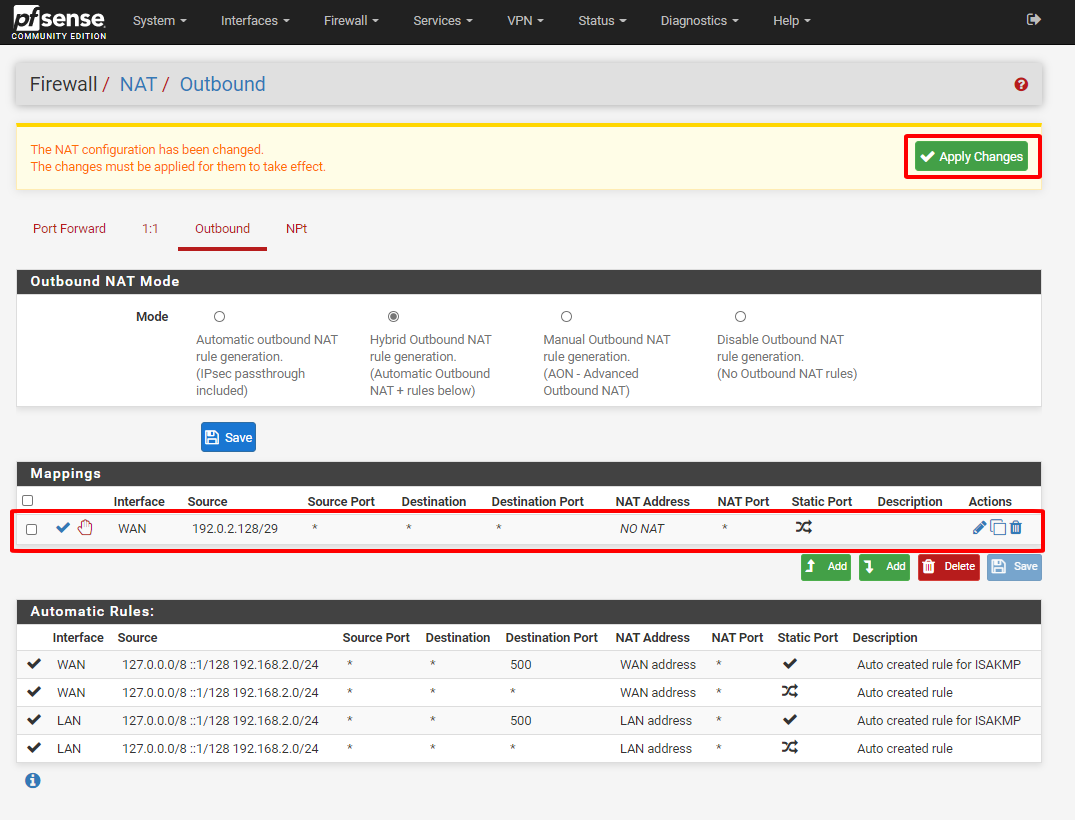

5.3 NAT Configuration

Mặc định dịch lưu lượng truy cập nội bộ để IP WAN phải được ghi đè khi sử dụng địa chỉ IP public trên một interface nội bộ.

- Truy cập đến Firewall > NAT

- Click tab Outbound

- Lựa chọn Hybrid Outbound NAT rule generation

- Click Save

- Click

để add thêm một rule mới lên trên đầu danh sách với các cài đặt sau:

để add thêm một rule mới lên trên đầu danh sách với các cài đặt sau:

- Do not NAT Checked, để NAT sẽ bị disable

- Interface WAN

- WAN Any

- Source Network, nhập mạng con local public IP

- Destination Any

- Click Save để lưu

- Click Applly Changes để áp dụng các thay đổi

Điều này sẽ ghi đè lên các rule tự động mặc định mà chuyển đổi tất cả lưu lượng truy cập từ interface local để lại interface WAN đến địa chỉ IP WAN. Lưu lượng truy cập có nguồn gốc từ network OPT1 192.0.2.128/29 không được chuyển đổi vì rule được add thêm thủ công loại trừ nó khỏi NAT. Cấu hình này duy trì hành vi tự động cho các interface nội bộ, do đó những lợi thế của quy tắc outbound NAT tự động không bị mất.

Nếu địa chỉ IP public được sử dụng trên tất cả các interface local, sau đó đặt Disable Outbound NAT thay vì sử dụng mode Hybrid.

bạn ơi sao mình cấu hình ospf trên pfsense mà lại ko chạy được vậy bạn bạn giúp mình với