Nội dung bài viết

2 NAT 1:1

NAT 1:1 (đọc là “NAT one-to-one”) maps một địa chỉ IPv4 bên ngoài (thường là public) đến một địa chỉ IPv4 nội bộ (thường là private). Tất cả lưu lượng truy cập có nguồn gốc từ địa chỉ IPv4 private đó đi đến Internet sẽ được map bằng NAT 1:1 đến địa chỉ IPv4 public được xác định trong mục nhập, ghi đè cấu hình NAT gửi đi. Tất cả lưu lượng truy cập được khởi tạo trên Internet dành cho địa chỉ IPv4 public được chỉ định trên map sẽ được dịch sang địa chỉ IPv4 private, sau đó được đánh giá dựa trên ruleset firewall WAN. Nếu lưu lượng truy cập phù hợp được các firewall rule cho phép đến mục tiêu của địa chỉ IPv4 private, nó sẽ được chuyển tới host nội bộ.

NAT 1:1 cũng có thể dịch toàn bộ mạng con cũng như các địa chỉ đơn lẻ, miễn là chúng có cùng kích thước và căn chỉnh trên ranh giới mạng con thích hợp.

Các port trên kết nối không đổi với NAT 1:1; Đối với các kết nối outbound, các port nguồn được sử dụng bởi hệ thống local vẫn được giữ nguyên.

2.1 Rủi ro của NAT 1:1

Các rủi ro của NAT 1: 1 phần lớn giống như port forward, nếu firewall rule NAT permit lưu lượng truy cập. Bất kỳ rule thời gian nào cho phép lưu lượng truy cập, lưu lượng truy cập có thể gây hại có thể được chấp nhận vào mạng local. Có một rủi ro nhỏ khi sử dụng NAT 1: 1 trong đó các sai sót firewall rule có thể gây ra hậu quả nghiêm trọng hơn. Với mục port forward, lưu lượng truy cập bị giới hạn bởi những hạn chế trong rule NAT và firewall rule. Nếu port TCP 80 được mở bởi một port forward rule, thì cho phép tất cả các rule trên WAN sẽ vẫn chỉ cho phép TCP 80 trên host nội bộ đó. Nếu rule NAT 1:1 được đưa ra và cho phép tất cả các rule tồn tại trên WAN, tất cả mọi thứ trên host nội bộ đó có thể được truy cập từ internet. Misconfigurations luôn luôn là một mối nguy hiểm tiềm năng, và điều này thường không nên được coi là một lý do để tránh NAT 1:1. Hãy ghi nhớ lưu ý này khi định cấu hình các firewall rule và như mọi khi, tránh cho phép bất kỳ điều gì không cần thiết.

2.2 Configuring 1:1 NAT

Để cấu hình NAT 1:1:

- Add thêm một Virtual IP cho địa chỉ IP public được sử dụng cho mục nhập NAT 1:1

- Từ Firewall > NAT, click tab 1:1

- Click

để tạo một mục nhập 1:1 mới và mục nhập đó sẽ nằm ở đầu danh sách

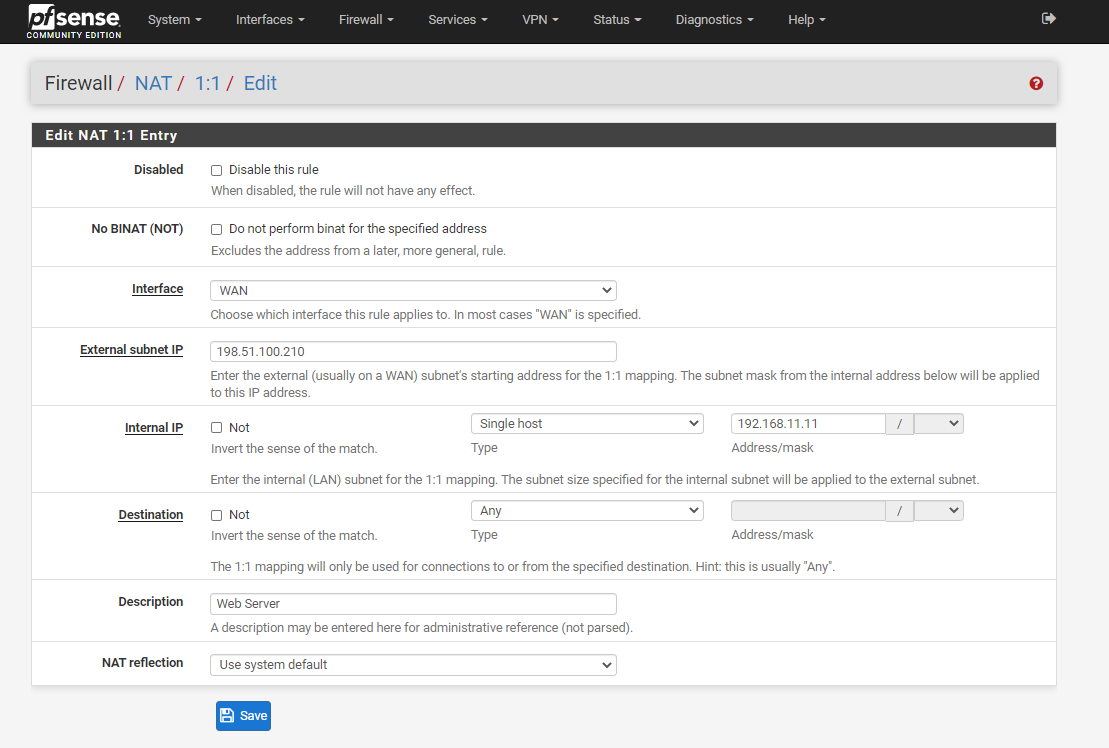

để tạo một mục nhập 1:1 mới và mục nhập đó sẽ nằm ở đầu danh sách - Cấu hình mục nhập NAT 1:1 như sau:

Disable Kiểm soát xem mục nhập NAT 1: 1 này có đang hoạt động hay không.

Interface Nơi chuyển đổi NAT 1: 1 sẽ diễn ra, thường là loại interface WAN.

External subnet IP Địa chỉ IPv4 nơi mà địa chỉ IP Interal sẽ được chuyển đổi khi nó đi vào hoặc rời khỏi Interface. Đây thường là một IPv4 địa chỉ Virtual IP trên Interface, hoặc một địa chỉ IP routing đến firewall thông qua Interface.

Internal IP Địa chỉ IPv4 đằng sau firewall sẽ được chuyển đổi sang địa chỉ External subnet IP. Đây thường là địa chỉ IPv4 đằng sau firewall này. Thiết bị với địa chỉ này phải sử dụng firewall này làm gateway trực tiếp (đính kèm) hoặc gián tiếp (thông qua định tuyến tĩnh). Chỉ định một subnet mask ở đây sẽ chuyển đổi toàn bộ mạng phù hợp với subnet mask. Ví dụ sử dụng x.x.x.0 /24 sẽ chuyển dịch bất cứ thứ gì trên subnet đó sang phần tương đương trong external subnet.

Destination Tuỳ chọn, một hạn chế mạng giới hạn mục nhập NAT 1:1. Khi có giá trị, NAT 1: 1 sẽ chỉ có hiệu lực khi lưu lượng truy cập đi từ địa chỉ IP Internal đến địa chỉ Destination trên đường ra, hoặc từ địa chỉ Destination đến địa chỉ e External subnet IP trên đường đi vào firewall. Trường Destination có hỗ trợ sử dụng alias.

Description Một mô tả văn bản tùy chọn để giải thích mục đích của mục này.

NAT reflection Ghi đè cho các tùy chọn phản ánh NAT chung. Use system default sẽ thừa nhận cài đặt phản ánh NAT chung, enable sẽ luôn thực hiện phản ánh NAT cho mục nhập này và disable sẽ không bao giờ phản ánh NAT cho mục nhập này.

- Click

để lưu

để lưu - Click

để áp dụng các thay đổi

để áp dụng các thay đổi

Ví dụ:

2.3 NAT 1:1 trêm IP WAN, hay còn gọi là “DMZ” trên Linksys

Một số Router dành cho người tiêu dùng như các router của Cisco/Linksys sẽ có cái mà họ gọi là tinh năng “DMZ” sẽ forward tất cả các port và giao thức cho địa chỉ IP WAN tới một hệ thống trên mạng LAN. Trên thực tế, đây là NAT 1:1 giữa địa chỉ IP WAN và địa chỉ IP của hệ thống nội bộ. Tuy nhiên, “DMZ” trong ngữ cảnh đó không liên quan gì đến mạng DMZ thực tế trong thuật ngữ mạng thực. Trong thực tế, nó gần như ngược lại. Máy chủ trong DMZ thực sự nằm trong một mạng cách biệt với các máy chủ LAN khác, được bảo mật cách xa Internet và các host LAN là như nhau. Ngược lại, một host “DMZ” theo nghĩa Linksys không chỉ nằm trên cùng một mạng với các host LAN, mà còn hoàn toàn tiếp xúc với lưu lượng truy cập đến mà không được bảo vệ.

Trong pfSense, NAT 1:1 có thể được kích hoạt trên địa chỉ IP WAN, với cảnh báo rằng nó sẽ để lại tất cả các dịch vụ đang chạy trên firewall không thể truy cập được từ bên ngoài. Vì vậy NAT 1:1 không thể được sử dụng trên địa chỉ IP WAN trong các trường hợp VPN thuộc bất kỳ thể loại nào đang được enable hoặc các dịch vụ local khác trên firewall phải truy cập được từ bên ngoài. Trong một số trường hợp, giới hạn này có thể bị giảm nhẹ bỏi một port forward cho các dịch vụ host local.