Nội dung bài viết

5 Outbound NAT

Outbound NAT, còn được biết là Source NAT, kiểm soát cách pfSense sẽ chuyển đổi địa chỉ nguồn và các port lưu lượng truy cập ra khỏi interface. Để cấu hình outbound NAT, điều hướng đến Firewall > NAT, trên tab Outbound.

Có bốn mode khả thi cho NAT Outbound:

Automatic Outbound NAT Lựa chọn mặc định, tự động thực hiện NAT từ các interface nội bộ, chẳng hạn như mạng LAN, đến các interface bên ngoài, chẳng hạn như WAN.

Hybrid Outbound NAT Sử dụng các rule thủ công trong khi cũng sử dụng các rule tự động cho lưu lượng truy cập không phù hợp với các rule được nhập thủ công. Mode này linh hoạt và dễ sử dụng nhất cho những quản trị viên cần thêm một chút kiểm soát nhưng không muốn quản lý toàn bộ danh sách theo cách thủ công.

Manual Outbound NAT Chỉ tôn trọng các quy tắc được nhập thủ công và không có gì hơn. Cung cấp nhiều quyền kiểm soát nhất, nhưng có thể khó quản lý và bất kỳ thay đổi nào được thực hiện đối với interface nội bộ hoặc mạng WAN phải được tính toán bằng tay trong các rule. Nếu danh sách trống khi chuyển từ tự động sang thủ công, danh sách sẽ được điền các rule tương đương với nhóm được tạo tự động.

Disable Outbound NAT Disable toàn bộ outbound NAT. Hữu ích nếu tường lửa chỉ chứa các địa chỉ có thể định tuyến (ví dụ: địa chỉ IP public) trên tất cả các mạng LAN và WAN.

Khi thay đổi giá trị Mode, click vào nút Save để lưu giá trị mới.

Trong các mạng có một địa chỉ IP public duy nhất trên mỗi WAN, thông thường không có lý do gì để enable outbound NAT thủ công. Nếu cần điều khiển bằng tay, mode hybrid là lựa chọn tốt nhất. Trong môi trường có nhiều địa chỉ IP public và yêu cầu NAT phức tạp, outbound NAT thủ công cung cấp khả năng kiểm soát chi tiết hơn đối với tất cả các khía cạnh của chuyển đổi.

Giống như các rule khác trong pfSense, các outbound NAT rule được xem xét từ đầu danh sách trở xuống và kết quả phù hợp đầu tiên được sử dụng. Ngay cả khi các rule xuất hiện trong màn hình Outbound NAT, chúng sẽ không được áp dụng trừ khi Mode được đặt thành Hybrid Outbound NAT hoặc Manual Outbound NAT.

5.1 Default Outbound NAT Rules

Khi được đặt thành mode Automatic Outbound NAT mặc định, pfSense duy trì một tập hợp các rule NAT để chuyển đổi lưu lượng truy cập rời khỏi bất kỳ mạng nội bộ nào đến địa chỉ IP của interface WAN mà lưu lượng truy cập đó rời khỏi. Mạng định tuyến tĩnh và mạng remote access VPN cũng được bao gồm các rule NAT tự động.

Khi outbound NAT được cấu hình cho mode Automatic hoặc Hybrid, các rule tự động được trình bày trong phần dưới của màn hình có nhãn Automatic Rules.

Nếu danh sách rule Outbound NAT trống, việc chuyển sang Manual Outbound NAT và lưu sẽ tạo ra một bộ rule đầy đủ tương đương với các quy tắc tự động.

5.2 Port Static

Bởi mặc định, pfSense ghi lại port nguồn trên tất cả các kết nối đi ngoại trừ port UDP 500. Một số hệ điều hành thực hiện công việc kém của port nguồn ngẫu nhiên, nếu chúng hoàn toàn làm được điều đó. Điều này làm cho việc giả mạo địa chỉ IP trở nên dễ dàng hơn và có thể tạo dấu vân tay cho các host sau tường lửa từ lưu lượng truy cập gửi đi của chúng. Viết lại cổng nguồn giúp loại bỏ các lỗ hổng bảo mật tiềm ẩn (nhưng không chắc) này. Các rule Outbound NAT, bao gồm các quy tắc tự động, sẽ hiển thị ![]() trong cột Static Port trên các rule được đặt để ngẫu nhiên hóa port nguồn.

trong cột Static Port trên các rule được đặt để ngẫu nhiên hóa port nguồn.

Port nguồn ngẫu nhiên phá vỡ một số ứng dụng nguy hiểm. Ruleset Automatic Outbound NAT mặc định vô hiệu hóa việc ngẫu nhiên hóa cổng nguồn cho UDP 500 vì nó hầu như luôn bị hỏng khi viết lại port nguồn. Outbound NAT rules bảo tồn port nguồn ban đầu được gọi là Static Port rules. và có ![]() rule trong cột Static Port. Tất cả lưu lượng truy cập khác có port nguồn được viết lại theo mặc định.

rule trong cột Static Port. Tất cả lưu lượng truy cập khác có port nguồn được viết lại theo mặc định.

Các giao thức khác, chẳng hạn như những giao thức được sử dụng bởi game console, có thể không hoạt động bình thường khi port nguồn được ghi lại. Để disable tính năng này, hãy sử dụng tuỳ chọn Static Port.

Để add thêm một rule cho thiết bị yêu cầu port nguồn tĩnh:

- Điều hướng đến Firewall > NAT, click tab Outbound

- Lựa chọn tạo rule Hybrid Outbound NAT

- Click Save

- Click

để add thêm một rule NAT mới lên đầu danh sách

để add thêm một rule NAT mới lên đầu danh sách - Cấu hình rule để phù hợp với lưu lượng truy cập yêu cầu của port static, chẳng hạn như địa chỉ nguồn của PBX hoặc game console

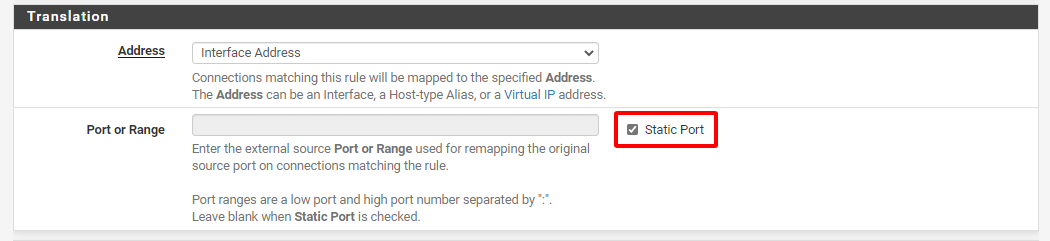

- Check Static Port trong phần Translation của trang

- Click Save để lưu

- Click Apply Changes để áp dụng các thay đổi

Sau khi thực hiện thay đổi đó, port nguồn trên lưu lượng truy cập đi phù hợp với rule sẽ được giữ nguyên. Cách tốt nhất là sử dụng các rule chính xác khi sử dụng port tĩnh để tránh bất kỳ xung đột tiềm ẩn nào nếu hai local host sử dụng cùng một port nguồn để nói chuyện với cùng một remote server và port sử dụng cùng một địa chỉ IP bên ngoài.

5.3 Disable Outbound NAT

Nếu địa chỉ IP public được sử dụng trên các interface local, và do đó NAT không bắt buộc phải chuyển lưu lượng truy cập qua firewall, disable NAT cho mạng con có thể định tuyến. Điều này có thể đạt được bằng một số cách:

- Nếu không yêu cầu NAT cho bất kỳ interface nào, hãy set mode outbound NAT thành Disable

- Sử dụng Hybrid Outbound NAT, một thiết lập rule với Do not NAT có thể disable NAT để phù hợp với lưu lượng truy cập

- Sử dụng Manual Outbound NAT, xoá (hoặc không tạo) bất kỳ rule NAT nào phù hợp với subnet có thể định tuyến

Trong bất kỳ trường hợp nào ở trên, outbound NAT sẽ không còn hoạt động đối với các địa chỉ IP nguồn đó và pfSense sau đó sẽ định tuyến các địa chỉ IP public mà không cần chuyển đổi.

5.4 Làm việc với Manual Outbound NAT Rules

Outbound NAT rules rất linh hoạt và có khả năng chuyển đổi lưu lượng truy cập theo nhiều cách. Các rule NAT được hiển thị trong một trang duy nhất và cột interface là một nguồn gây nhầm lẫn cho một số; Khi lưu lượng truy cập rời khỏi một interface, chỉ các outbound NAT rules được đặt cho interface cụ thể đó mới được tham khảo.

Click ![]() từ trang Outbound NAT để add thêm rule vào đầu danh sách, click

từ trang Outbound NAT để add thêm rule vào đầu danh sách, click ![]() để add thêm rule vào cuối danh sách. Đặt các rule đặc biệt ở trên cùng và các rule tổng quát hơn ở dưới cùng.Các rule được xử lý bởi firewall bắt đầu từ đầu danh sách và hoạt động xuống, và rule đầu tiên phù hợp sẽ được sử dụng. Các rule có thể được sắp xếp lại để phù hợp với cách mong muốn.

để add thêm rule vào cuối danh sách. Đặt các rule đặc biệt ở trên cùng và các rule tổng quát hơn ở dưới cùng.Các rule được xử lý bởi firewall bắt đầu từ đầu danh sách và hoạt động xuống, và rule đầu tiên phù hợp sẽ được sử dụng. Các rule có thể được sắp xếp lại để phù hợp với cách mong muốn.

Các tuỳ chọn cho mỗi Outbound NAT rule là:

Disabled Chuyển đổi xem quy tắc này có đang hoạt động hay không.

Do not NAT Việc kiểm tra tùy chọn này khiến các gói tin phù hợp với rule không được áp dụng NAT khi chúng rời đi. Điều này là cần thiết nếu lưu lượng truy cập sẽ phù hợp với rule NAT, nhưng không được áp dụng NAT. Một cách sử dụng phổ biến cho việc này là thêm một rule ngoại lệ để địa chỉ IP firewall không được áp dụng NAT, đặc biệt là trong trường hợp CARP, nơi NAT như vậy sẽ phá vỡ giao tiếp Internet từ một nút phụ khi nó đang ở mode backup.

Interface Giao diện nơi rule NAT này sẽ áp dụng khi lưu lượng truy cập đang rời khỏi giao diện này. Thông thường, đây là WAN hoặc OPT WAN, nhưng trong một số trường hợp đặc biệt, nó có thể là LAN hoặc một interface nội bộ khác.

Protocol Trong hầu hết các trường hợp, Outbound NAT sẽ áp dụng cho bất kỳ giao thức nào, nhưng đôi khi cần phải hạn chế giao thức mà NAT sẽ hoạt động.

Source Nguồn là mạng local sẽ có địa chỉ được chuyển đổi khi rời khỏi interface đã chọn. Đây thường là subnet LAN, DMZ hoặc VPN. Port Nguồn gần như luôn được để trống để khớp với tất cả các port. Trường này hỗ trợ việc sử dụng alias nếu Type được đặt thành Network.

Destination Trong hầu hết các trường hợp, Destination vẫn được đặt thành any để lưu lượng truy cập từ bất kỳ đâu ra khỏi Interface này sẽ được chuyển đổi, nhưng Destination có thể bị hạn chế khi cần thiết. Ví dụ, để chuyển đổi theo một cách nhất định khi đi đến một đích cụ thể, chẳng hạn như chỉ thực hiện port NAT tĩnh đến địa chỉ trunk SIP. Trường này hỗ trợ việc sử dụng alias nếu Type được đặt thành Network.

Translation Trường Address bên trong phần Translation kiểm soát những gì xảy ra với địa chỉ nguồn của lưu lượng phù hợp với quy tắc này. Thông thường nhất, điều này được đặt thành Interface Address để lưu lượng truy cập được chuyển đổi sang địa chỉ IP của Interface, ví dụ: địa chỉ IP WAN. Menu thả xuống Address cũng chứa tất cả các địa chỉ Virtual IP đã xác định, host aliases và Other Subnet để nhập mạng con theo cách thủ công để chuyển đổi.

Lưu ý: Không thể sử dụng alias chứa subnet để chuyển đổi. Chỉ có thể sử dụng aliases host hoặc một subnet được nhập thủ công.

Sử dụng alias host hoặc subnet được nhập theo cách thủ công, outbound NAT rule có thể chuyển đổi sang bể chứa của địa chỉ. Điều này có thể giúp ích trong việc triển khai NAT lớn hoặc trong các khu vực cần port tĩnh cho một số máy client. Khi chuyển đổi sang alias host hoặc subnet, một menu thả xuống Pool Options có sẵn với một số tùy chọn. Chỉ các loại Round Robin hoạt động với alias host. Bất kỳ loại nào cũng có thể được sử dụng với một subnet.

Default Không xác định bất kỳ thuật toán cụ thể nào để chọn địa chỉ chuyển đổi từ bể chứa.

Round Robin Lần lượt lặp lại từng địa chỉ chuyển đổi tiềm năng trong alias hoặc subnet.

Round Robin with Sticky Address Hoạt động giống như Round Robin nhưng duy trì cùng một địa chỉ chuyển đổi cho một địa chỉ nguồn nhất định miễn là các trạng thái từ host nguồn tồn tại.

Random Chọn một địa chỉ chuyển đổi để sử dụng từ subnet một cách ngẫu nhiên.

Random with Sticky Address Chọn một địa chỉ ngẫu nhiên, nhưng duy trì cùng một địa chỉ chuyển đổi cho một địa chỉ nguồn nhất định miễn là các trạng thái từ host nguồn tồn tại.

Source Hash Sử dụng hàm băm của địa chỉ nguồn để xác định địa chỉ chuyển đổi, đảm bảo rằng địa chỉ đã chuyển đổi luôn giống nhau đối với một địa chỉ IP nguồn nhất định.

Bitmask Áp dụng subnet mask và giữ nguyên phần cuối cùng. Ví dụ: nếu địa chỉ nguồn là 10.10.10.50 và subnet chuyển đổi là 192.2.0.0/24, rule sẽ thay đổi địa chỉ thành 192.2.0.50. Điều này hoạt động tương tự như NAT 1: 1 nhưng chỉ theo hướng outbound.

Port Chỉ định một port source cụ thể để chuyển đổi. Điều này hầu như luôn để trống, nhưng có thể được yêu cầu nếu máy client chọn một port nguồn ngẫu nhiên nhưng server yêu cầu một port nguồn cụ thể.

Static Port Làm cho port nguồn ban đầu của lưu lượng truy cập máy client được duy trì sau khi địa chỉ IP nguồn đã được chuyển đổi. Một số giao thức yêu cầu điều này, chẳng hạn như IPsec không có NAT-T và một số giao thức hoạt động tốt hơn với điều này, chẳng hạn như SIP và RTP. Tuỳ chọn này sẽ disable box nhập Port.

No XML-RPC Sync Tuỳ chọn này chỉ phù hợp nếu cấu hình HA Cluster đang được sử dụng, và nên bỏ qua cách khác. Khi sử dụng HA cluster có cấu hình đồng bộ hóa, việc chọn box này sẽ ngăn rule được đồng bộ hóa với các thành viên khác của cluster. Tuy nhiên, thông thường tất cả các rule sẽ đồng bộ hóa. Tùy chọn này chỉ có hiệu quả trên các node master, nó không ngăn rule bị ghi đè trên các node slave.

Description Một tham chiếu văn bản tùy chọn để giải thích mục đích của quy tắc này.

Các rule này có thể phù hợp với hầu hết mọi trường hợp NAT, dù lớn hay nhỏ.

5.5 Theo dõi thay đổi đối với Outbound NAT Rules

Dấu thời gian được thêm vào mục nhập NAT outbound cho biết thời điểm tạo hoặc chỉnh sửa lần cuối. Dấu thời gian này cho biết người dùng nào đã tạo rule và người cuối cùng chỉnh sửa rule. Khi chuyển từ mode Automatic Outbound NAT sang chế độ NAT gửi đi thủ công, các quy tắc đã tạo được đánh dấu là được tạo bởi quy trình đó.